8 Gestão estratégica

8.1 TI e Estratégia

A TI pode ser entendida por todo o arcabouço tecnológico e humano que inclui SIs, computadores, profissionais especialistas, redes de comunicação, repositório de dados e as suas diferentes mídias, usados pelas organizações a fim de coletar, armazenar, compreender e disseminar informações, ainda que adquiridos externamente, que possibilitem ao negócio tomar decisões e realizar os seus processos de geração de valor (KALAKOTA; ROBINSON, 2002; TURBAN et al., 2010)

- Visão da TI em camadas:

O modelo em camadas oferecido Weill et al. (2002, p. 160), complementado com a visão de Turban et al. (2010, p. 61), oferece um bom referencial que permite identificar tecnologias ligadas a hardware, software e sistemas de comunicação

8.1.1 TI nas organizações

Toda organização pode ser compreendida em termos dos seus processos de negócios que se destinam a criar um produto ou serviço que fatalmente trará consigo um componente físico e um componente informacional as quais serão extremamente úteis ao longo de toda a cadeia de valor (PORTER; MILLAR, 1985; PORTER, 1986)

- Cadeia de valor pré internet:

- Matriz de internsidade da informação cadeia de valor x produto

No setor de serviços a densidade de informações no nível do produto/serviço e da cadeia de valor é alto quando comparado às indústrias de transformação mais tradicionais.

Com o advento da internet, houve um impacto bastante profundo nas organizações, seja sob a perspectiva interna, oferecida pela cadeia de valor, seja sob a externa, propiciada pelo modelo das cinco forças competitivas, chamado de Bolha da Internet. Por este motivo, houve uma revisão dos modelos por Porter em 2001.

- Cadeia de valor pós-internet:

- Cinco forças competitivas:

As organizações são conjuntos de processos, e os processos são ativos organizacionais perecíveis.

Os processos integrados dependem de sistemas de informação (SIs). É imperativo que os SIs tenham flexibilidade, porém nessa integração os processos se deterioram rapidamente.

Ao analisarmos o indicador-chave de performance de um processo – Key Performance Indicator (KPI) – e compará-lo à referência de mercado, teremos uma diretriz clara para guiar os esforços e esclarecer os objetivos mensuráveis

Atualmente, observa-se que as redes de comunicação, as plataformas digitais e as aplicações web ganharam uma dimensão onipresente em qualquer indústria. Uma parte dessa rápida disseminação das TIs é determinada pela sua capacidade de gerar valor com custos cada vez menores e pode ser explicada pelo efeito combinado e multiplicador de quatro leis com impactos comprovados e sentidos nas últimas décadas, nos processos de negócios, em produtos e serviços, conforme indicado na figura 5 (SCHALLER, 1997; KOCOVIC, 2008)

Empresas líderes normalmente possuem investimentos mais robustos em P&D, a fim de explorar não só as tecnologias da informação, mas outras áreas do conhecimento que possam alavancar de forma integrada a sua competitividade no seu segmento atual e outros igualmente promissores.

Logo em seguida, encontramos as seguidoras rápidas. Essas competidoras acompanham de muito perto o movimento das líderes, buscando aprender com os seus erros e desdobramentos dos seus passos iniciais

Por fim, posicionam-se os seguidores mais lentos, que obviamente adotam uma postura bastante conservadora, normalmente atrelada ao baixo risco e ao baixo custo

8.1.2 Transformação digital: Indústria 4.0

As 3 primeiras revoluções industriais trouxeram a produção em massa, as linhas de montagem, a eletricidade e a tecnologia da informação, elevando a renda dos trabalhadores e fazendo da competição tecnológica o cerne do desenvolvimento econômico. A quarta revolução indus-trial, que terá um impacto mais profundo e exponencial, se caracteriza, por um conjunto detecnologias que permitem a fusão do mundo físico, digital e biológico (FGV, 2018).

De acordo com o Boston Consulting Group (Rüßmannet al., 2015), a Indústria 4.0 transformará o projeto de fabricação, operação e serviço de produtos e sistemas de produção. A conectividade e a interação entre peças, máquinas e seres humanos tornarão os sistemas de produção 30% mais rápidos e 25% mais eficientes e elevarão a personalização em massa a novos níveis.

- 9 Pilares do avanço tecnológico:

Com os avanços das novas tecnologias que já estavam no radar de muitos especialistas, como inteligência artificial, big data, computação em nuvem, internet das coisas. O World Economic Forum (WEF) desenvolveu a partir de 2015 iniciativas específicas para tratar o tema transformação digital dentro do amplo espectro de mudanças trazidas pela Indústria 4.0 (HOFFMAN; WEINELT; SPELMAN, 2015)

O estudo do WEF estima que, consideradas as 11 indústrias e a sociedade como um todo, a transformação digital pode representar até US$ 100 trilhões na próxima década (WEF, 2017). O grande ponto, é que esse montante foi obtido a partir de uma análise do ponto de vista de captura de valor, ou seja, implica que as capacidades digitais estejam desenvolvidas na sua plenitude.

- Construção de capacidades na transformação digital:

A colisão das tendências gera novas possibilidades em termos de inovação em processos de negócio, modelos de negócio e aprimoramento da experiência do cliente, estruturado nas tendências:

Mobilidade: Os sistemas de comunicação móvel, que incluem as redes móveis celulares como conhecemos, ampliaram o seu potencial de penetração em outras áreas, como mobile banking, m-commerce, mobile commerce e redes sociais

Internet das coisas: Conexão de objetos físicos a capacidade de reunir e transmitir dados e atuar ativamente com o ambiente e o usuário utilizado nos mais variados ambientes:

- Blockchain: De acordo com Iansiti (Iansiti & Lakhani, 2017), o blockchain pode ser resumido em 4características básicas:

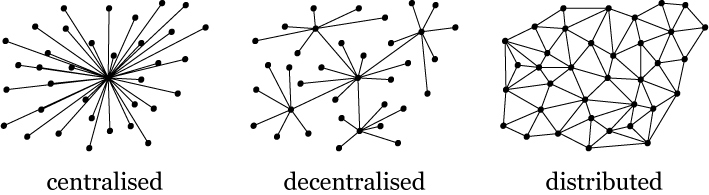

- Base de dados distribuída: Cada agente dentro do blockchina possui acesso íntegro a base de dados e seu histórico completo. Nenhum agente controla os dados e as informações. Qualquer agente pode verificar os registros das transações parceiras diretamente, sem a necessidade de um intermediador.

b. Transmissão P2P: A comunicação ocorre diretamente entre os pares de agentes sem anecessidade de centralização. Cada par armazena e gera informação para os outros pares.

b. Transmissão P2P: A comunicação ocorre diretamente entre os pares de agentes sem anecessidade de centralização. Cada par armazena e gera informação para os outros pares.Transparência e pseudônimo: Toda transação e valor associado é visível a todos com acesso ao sistema. Cada usuário na blockchain possui um único código de endereço alfanumérico que o identifica. Os usuários podem escolher se manter anônimo ou prover provas de sua identidade à outros. As transações ocorrem entre os endereços do blockchain.

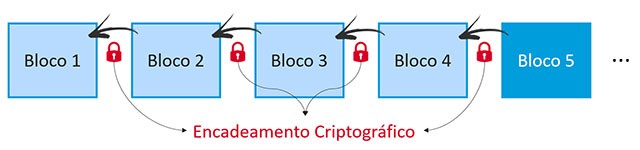

Registros irreversíveis: A medida que a transação é registrada na base de dados e atualizada às contas, os registros não podem ser alterados, pois estarão lincados a todos os registros de transação históricos anteriores (Dado o nome “chain”). Os algoritmos executam a avaliação histórica das transações.

e. Lógica computacional: As transações do blockchain podem ser atribuídas a lógica computacional e são programáveis. Desta forma os usuários podem programar as regras dos algoritmos para automatizar as ações de transações entre os pares

e. Lógica computacional: As transações do blockchain podem ser atribuídas a lógica computacional e são programáveis. Desta forma os usuários podem programar as regras dos algoritmos para automatizar as ações de transações entre os paresAs redes blockchain como a Ethereum possivelmente sinalizam com mais segurança e menos exposição ao risco para os smart contracts nas modalidades de pagamento pré ou pós-transação de ativos financeiros, suporte transacional logístico, e até mesmo as iniciativas de crowdfunding. Os investidores interessados em adquirir um ativo financeiro como máquinas equipamentos, imóveis, ou mesmo seguros podem optar por fazer a transação usando a rede blockchain, por exemplo, o Ether.

- Exemplo de aplicação smart contract:

- Computação em nuvem: Evolução natural de conceitos como virtualização de hardware e computação distribuída. Em essência, significa que posso consumir recursos computacionais a partir de um ambiente de fornecimento de processamento e infraestrutura online (cloud) estruturado em data centers, sem a necessidade de investimentos em ativos físicos

As principais vantagens de uso de aplicações em nuvem são:

- Self service sob demanda, suportando sazonalidades

- Ampla conectividade à internet ou redes privadas

- Recursos compartilhados de forma transparente (pool de recursos)

- pay per use: Somente o volume utilizado é cobrado

- escalabilidade e baixo custo inicial: Pois pode crescer em incrementos pequenos de acordo com o negócio

- Redução do custo total de propriedade (TCO)

- Migração de capex para opex

- Rentabilização dos recursos “virtualizados”

- Inteligência artifical: O modelo que possivelmente explica o estágio evolutivo avançado com que muitas aplicações de inteligência artificial (IA) tem aparecido pode ser visto, onde se vê a interação entre poder de processamento, big data e modelos de dados a partir dos quais é viável a observação da IA ou simplesmente máquinas inteligentes

Na perspectiva de Schwab (2016), do Fórum Econômico Mundial, existem duas forças motrizes que ditam o impacto da TI nos empregos:

- Disrupção causada pela tecnologia motivada pela substituição da força de trabalho. Ex: Uso de RPAs

- Efeito capitalizado pelo crescimento na demanda de produtos e serviços, criando empregos mais especializados em diversas indústrias

- Big data: De acordo com os estudos de Jonathan Stuart Ward e Adam Barke (Ward & Barker, 2013) não existe uma única definição unificada, e há muitas definições diversas e muitas vezes contraditórias, contudo está predominantemente associado a duas idéias principais: Armazenamento e análise de dados

- Definições do Big Data:

Jonathan e Adam (Ward & Barker, 2013), concluem que apesar das diferenças existentes em cada uma das definições mencionadas na tabela, existem alguns pontos de similaridade.Destaforma, conclui-se que todas as definições fazem pelo menos uma das seguintes afirmações:

- Tamanho: O volume dos conjuntos de dados é um fator crítico.

- Complexidade: A estrutura, comportamento e permutações dos conjuntos de dados é um fator crítico.

- Tecnologias: As ferramentas e técnicas que são usadas para processar um conjunto de dadosconsiderável ou complexo é um fator crítico.

A apostila utiliza-se do conceito 4VS: Volume, variedade, velocidade e valor

8.1.3 Planejamento e estratégia de TI

8.1.3.1 Estratégias associadas à TI

No modelo concebido por Earl (1996), toda a integração entre as estratégias de TI e de negócio fica bastante evidente.

- As estratégias de TI e o seu alinhamento

- Estratégia organizacional: Deve funcionar como um direcionador das demais estratégias

- Estratégia de SIs: Deve considerar as necessidades correntes do negócio

- Estratégia de TI: Define como as tecnologias e a infraestrutura subjacente devem conectar-se e interagir para possibilitar que os SIs funcionem

- Estratégia de gestão da informação: Constituir os papéis da TI com as suas atribuições e responsabilidades e métricas (SLAs e KPIs)

8.1.3.2 Alinhamento da TI à estratégia

No modelo de alinhamento concebido por Luftman (2000), percebe-se que há um longo percurso para atingir níveis de maturidade mais elevados no alinhamento entre a TI e o negócio (LUFTMAN; KEMPAIAH, 2007).

A governança de TI compreende três vetores:

- Controle

- Risco

- Transparência

A sua esfera de contribuição ocorre em áreas diversas, por exemplo:

- Processos: BPM CBOK

- Projetos: PMBOK®, PRINCE2®

- Vlor da TI para o negócio: Val IT®

- Riscos da TI para o negócio: Risk IT

- Indicadores: Cobit

- Gestão de serviços de TI: ITIL®

- Gestão de projetos, programas e projetos: OPM3®

- Mapa estratégico da empresa: IT BSC

8.1.3.3 Papéis da TI

Correia Neto e Leite (2015) destacam que existem quatro papéis possíveis de serem desempenhados pela TI:

- Apoio administrativo: Rotinas administrativas com pouca ou nenhuma interação direta com produtos e serviços da organização.

- Suporte ao negócio: Desempenham um papel mais preponderante nas operações do negócio

- Estruturação do Negócio: Sustenta a grande maioria dos processos de negócio como sistemas ERPs e módulos de SCM

- Fusão ao negócio: A TI passa a ser uma parte significativa do próprio negócio definindo e criando produtos, serviços e soluções

8.1.3.4 Estrutura organizacional da TI

A tabela abaixo revela que nas grandes organizações a tendência de especialização tende a ser extrema, devido à complexidade e à natureza dos serviços oferecidos

Uma estrutura organizacional típica pode ser vista na figura 15, onde se notam algumas das suas funções, bem como o diretor de TI que, no caso de uma organização de pequeno ou médio porte, surge como principal executivo, enquanto no caso de organizações de porte global o CIO lidera a estrutura.

8.1.3.5 Outsourcing de TI

O Business Process Outsourcing (BPO) permitiu às organizações estabelecerem verdadeiras parcerias com fornecedores bastante experientes para outsorcing

Os riscos mais comuns decorrentes do outsourcing de TI, em face da decisão, devem ser norteados por três perguntas-chave que aparecem na tabela

O que se deve levar em conta em uma decisão relacionada à terceirização da TI:

- Motivos que levam à decisão (custo, foco no core business, desempenho, etc.)

- Riscose benefícios potenciais

- Renovação e flexibilidade dos instrumentos contratuais

- Relacionamentocom fornecedores

- Clima organizacional

- Autonomianas decisões ligadas à TI, entre outros

Na figura vemos as principais características de uma estratégia de outsourcing bem-sucedida

8.2 Impacto da TI nos negócios

8.2.1 Diferenciação, liderança de custos e enfoque

Porter (1989) desenvolveu um modelo que explica as estratégias genéricas de qualquer organização baseado no princípio de que estas devem buscar obter liderança distinguindo-se das concorrentes por meio de diferenciação, do seu custo total ou ainda por meio do enfoque que oferece em dado segmento geográfico ou demográfico

- Estratégia de diferenciação: produtos que apresentem uma proposta de valor percebida pelos seus clientes de forma superior e, por isso, estão dispostos a pagar um preço superior

- Estratégia de custo: Alcançar ganhos de escala derivados de compras racionalizadas, ganhos de eficiência nos processos, etc

- Estratégica de enfoque: Segmento específico seja explorado oferecendo atributos de diferenciação ou custo

No longo prazo, é possível explorar:

- As estratégias de custo e diferenciaçãosimultaneamente, desde que em linhas de produto distintas

- A combinação diferenciação + custo + enfoque

8.2.2 Redesenho de processos e inovação

Na visão de Turban et al. (2010), o BPM está no papel central que a reengenharia possui para transformar os processos de negócio

Um esforço típico para o redesenho de processos pode empregar diversos métodos e ferramentas de áreas distintas como:

- Diagramas

- Pareto

- Ishikawa

- Qualidade

- Análises de sensibilidade

BPM CBOK®: Identifica que, em linhas gerais, um esforço de redesenho de processos apresenta etapas como as que seguem na figura

8.2.3 Infraestrutura de TI

8.2.3.1 Sistemas e redes

os Sistemas de informação (SI), dependem da disponibilidade e eficiência dessa infraestrutura de rede de comunicação para poder executar os seus processos, compreendendo a TI em camadas, e refletida na figura

8.2.3.1.1 Armazenamento de dados

O data center nada mais é que o espaço físico, seguro e devidamente climatizado e dotado de redundâncias de conectividade e abastecimento de energia pode ser próprio ou terceirizado.

Os databases, ou bancos de dados, tão indispensáveis para quaisquer SIs, passam a ter um papel bastante preponderante, uma vez que servem de repositórios para sistemas variados, ou ainda optar pelos diversos serviços existentes de armazenamento em nuvem (cloud storage)

Vantagens de migração para uma ifraestrutura de cloud:

- Custo de dados transmitidos e armazenados (US$/megabyte) em queda vertiginosa

- Tendência de comoditização da infraestrutura, sobretudo com soluções em nuvem.

- Migração dos custos em Capex (investimento de capital) para Opex (gastos operacionais)

8.2.3.2 Segurança da informaçãoCom

Com a exposição cada vez maior das organizações aos benefícios da TI e a sua crescente adoção, é necessário que estas também se preocupem com os riscos inerentes, decorrentes do ambiente ultraconectado abordada pelo IT Governance Institute (ITGI), por meio de um framework chamado de Risk IT

É possível perceber que a segurança das informações do negócio pode estar exposta com base em três aspectos:

- Risco de oportunidade

- Risco de sucesso/fracasso do projeto de TI

- Risco de desempenho operacional

Esta estrutura pode ser esquematizada na figura abaixo

Segundo a pesquisa Data Breach Investigation Report (DBIR) e Turban et al. (2010) os principais fatores de incidentes com a segurança da informação advém:

- Erro humano

- Operação inadequada de sistemas

- Falha de implantação de software em sistemas existentes

Outro fator importante é que mais de 70% dos incidentes são decorrentes de agentes externos.Cerca de 30% são oportunizados por agentes internos ao negócio.Em 4% dos casos, há colaboração dos dois tipos de agente.

Modalidades de ataque:

- Hacking: Indivíduos que acessam os sistemas de informação de forma ilegal visando obter dados sigilosos ou manipular as transações ocorridas dentro do SI

- Malware: Software malicioso utilizado para se infiltrar nos sistemas

- Ramsoware: Variação do malware onde criptografa os dados e inviabiliza o acesso a dados pela empresa

Na visão de Turban et al.(2010, p. 656), os mecanismos preventivos, quando aliados ao pessoal devidamente capacitado, possibilitam reduzir a probabilidade e minimizar o impacto desse tipo de evento. Esses mecanismos de defesa atuam nas seguintes linhas expressas na figura abaixo

As medidas podem ser implementadas no âmbito de sistemas:

- Firewalls: Restringem o acesso de forma granular até os sistemas de identificação por biometria

- Tokens: Comuns nos sistemas de internet banking que também propiciam criptografia nas comunicações

Na visão de Turban et al. (2010) e O’Brien (2011), estas medidas atuam no sentido de prover:

- Privacidade

- Autenticidade

- Integridade

- Confiabilidade

- Bloqueio

- Paradoxo do controle/privacidade: Quanto mais segurança for necessária em um sistema de informação, mais controle é preciso implementar; com isso, o usuário desse sistema precisará abrir mão de parte da sua privacidade (BARNES, 2006)

8.3 TI Aplicada nas organizações

8.3.1 Principais tipos de SIs

Com a forte tendência de ofertas em nuvem, dentro do modelo Software como Serviço (SaaS)

É possível observar as interconexões e consequentes interdependências dos sitemas de informação (KALAKOTA; ROBINSON, 2002). Principalmente entre:

- SCM: Supply Chain

- ERP: Enterprise Resource Planning

- BI: Business Intelligence

- CRM: Customer Relationship Management

Rainer e Turban (2009) e Turban et al. (2010) trazem uma classificação dos SIs que pode ser vista na figura

Tipos de SIs:

- Sistema de informação executiva (SIE): Principais usuários os executivos mais estratégicos do negócio são desenhados para incorporar informações externas à organização. Ferramental que possibilite a tomada de decisão em situações bastante complexas, como o próprio planejamento estratégico e os seus desdobramentos nesse nível como por exemplo:

-

Painéis de indicadores (dashboards)

- Power BI

- Tableau

Business Model Canvas (BMC): Desenvolvido por Osterwalder e Pigneur (2010), ferramenta que influenciou toda uma geração de soluções que abordam por meio de um design mais atraente e intuitivo o planejamento estratégico

-

Cenários prospectivos: Ferramentas de planejamento estratégico utilizando de prospecção de cenários

- Cascade Strategy

- Scopi4

- Pointwise Unconstrained Minimization Approach (Puma)

- Arena, Promodel e MathLab

Decision Support Systems (SAD): Traz informações competitivas e posicionamento de produtos de concorrentes até mesmo o emprego de modelagem e simulação matemática mediadas para a criação de cenários e análise de sensibilidade

Sistemas de Informação Gerencial (SIGs): Possibilitam a consulta e a criação de relatórios, sobretudo no nível gerencial, oferecerem informações que possibilitem decisões de natureza mais operacional ou mesmo tática. Como exemplo os pacotes de CRM. Os fornecedores mais comuns para esse tipo de solução que trata de aprimorar a gestão dos clientes e diversos stakeholders são:

- CRM: Salesforce, Oracle, SAP, SugarCRM, e Microsoft Analytics.

- gerenciamento de projetos (Project Portfolio Management [PPM]): Planview, HP, Clarity PPM

- Sistemas de Processamento de Transações (SPTs): sistemas que se dedicam a estruturar as operações do negócio que são refletidas no dia a dia por meio de venda de produtos ou serviços, ou mesmo a sua produção em si

8.3.2 Enterprise Resource Planning

Os sistemas integrados de gestão empresarial, conhecidos como ERPs, representam uma grande função de estruturação dos processos de negócio das organizações (TURBAN et al., 2010).

Nesse sentido, eles buscam abrangência, integração e agilidade nos processos que transpassam diversos departamentos ou até mesmo organizações parceiras

Podemos citar como as principais características de um ERP:

- Escalabilidade: Caso o negócio venha a crescer o pacote adquirido estará apto a crescer com o negócio. Possui riscos de aprisionamento tecnológico

- Modularidade: Permite que as implementações na forma de projetos

- Customização: Componentes da solução devem ser ajustados à realidade da organização, gerando custos elevados de horas em consultoria.

- Padronização: Trazem ofertas de melhores práticas de mercado e modelos de comunicação entre empresas

8.3.3 CRM

-

CRM: A gestão do relacionamento com os clientes e a sua fidelização pode apresentar uma natureza centrada em:

- Contato pessoal com clientes (customer facing)

- Contato impessoal com clientes (customer touching)

- Inteligência para o negócio centrada no cliente (customer-centric intelligence)

Essas categorias de CRM podem ser também percebidas como mais operacionais representadas pelas duas primeiras ou analíticas como no caso da última delas (GOODHUE et al., 2002; TURBAN et al., 2010). O CRM deve ser visto, portanto, como uma estratégia que integra diversas perspectivas:

Autores apontam alguns dados bastante interessantes que corroboram a compreensão das contribuições que o CRM pode trazer (KALAKOTA; ROBINSON, 2002, p. 166):

- Tipos de lideres:

- Hunters: Executivos de venda com perfil mais assertivo

- Farmers: Executivos focados no relacionamento e na manutenção dos clientes

- Pipeline/Funil de vendas:

Os principais fornecedores do mercado, de acordo com Markovski (2017) são:

- Salesforce (26%|51%)

- Oracle (7%|21%)

- SAP (7%|14%)

- Microsoft, Adobe, etc (11%|14%)

Há uma diferença de percentual na apostila e nos slides

8.3.4 BI

Na visão de Turban et al. (2010), Business Intelligence pode ser compreendido como um sistema que propicia acesso interativo aos dados, possibilitando a manipulação destes e o fornecimento aos executivos da capacidade de conduzir análises fundamentadas em dados

Segundo Jeronimo (2011), os sistemas de BI estão calcados em três tipos de tecnologias que quando combinadas permitem uma melhor gestão do desempenho empresarial:

- Data warehouse

- Ferramentas analíticas

- Relatórios

Há uma grande variedade de soluções que abrangem desde soluções em nuvem, plataformas focadas em redes sociais e mesmo aquelas de cunho mais tradicional. Os fabricantes mais tradicionais são:

- IBM: Se apoia em IA, notadamente com o IBM Watson

- Microsoft: Power BI e Azure

- SAP HANA

- SAS

- Tableau

8.3.5 E-business e E-commerce

E-commerce refere-se à parte “visível” do e-business. Já e-business redefine valor por meio da velocidade do serviço, da conveniência, da personalização e do preço em torno da informação transacionada.

A figura ilustra os três níveis onde a organização pode atuar, indicando que o e-commercefaz parte do escopo do e-business

- Consumidor digital brasileiro:

90% dos internautas fazem pesquisas em sites (Google), blogs, fóruns e lojas virtuais antes de comprar um produto ou contratar um serviço

32% das visitas de sites de e-commerce vêm da busca orgânica

34% das vendas em sites de e-commerce são geradas por visitas iniciadas em mecanismos de buscas.

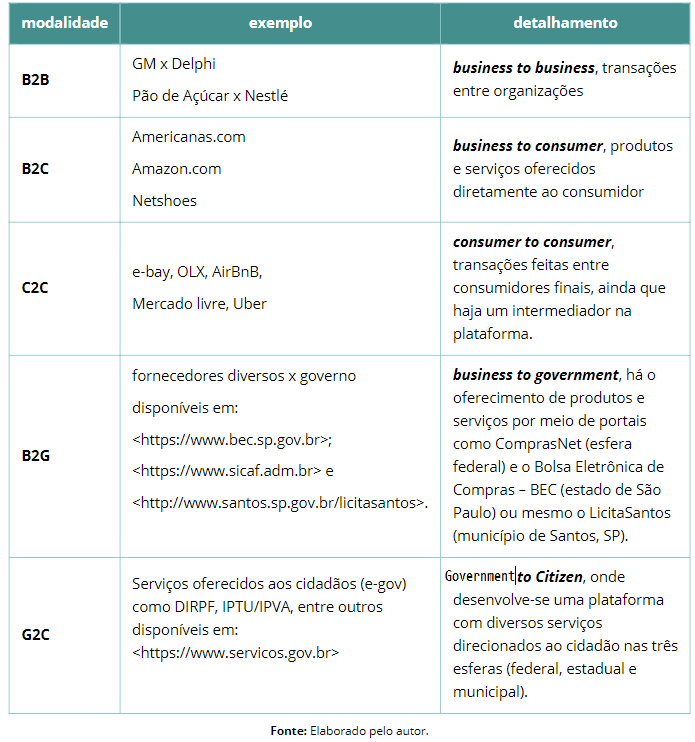

Modalidades do e-business

- Modelos de negócio e a TI

Descrevem o valor que a organização oferece a um ou vários segmentos de clientes, apresentando a sua arquitetura e a sua rede de parceiros para criar comercialização, entrega de valor e capital de relacionamento. Com isso, geram fluxos de receita lucrativos e sustentáveis

Dilema do modelo de negócios (Christensen (2013) e Tongur e Engwall (2014)): Repensar o seu modelo de negócio enquanto se reposiciona frente a uma intensa mudança tecnológica

Ágoras: redes de negócios em que compradores e fornecedores estabelecem um mercado com mecanismos de descoberta dos preços e participantes que oportunizem uma dinâmica como a dos leilões

cadeia de valor: Situação em que uma organização se ocupa de integrar diversos produtores, mas a oferta final ao consumidor leva à sua marca registrada

Rede distributiva: Viabiliza que outros setores da economia estabeleçam os seus próprios modelos de negócio, atuando como uma plataforma de negócios

Osterwalder e Pigneur (2010), descrevem cinco padrões de modelos de negócio:

- Desagregadas: É fácil identificar que coexistem vários modelos de negócios, mais apropriado para grandes organizações, pois necessita de recursos em abundância

- Cauda Longa: Apoiam-se em vendas com alta receita gerada a partir de nichos que de forma agregada tornam-se bastante interessantes

- Multifaces: Permite que a organização trabalhe com clientes de perfil distinto de forma segmentada

- Gratuito: Oferecimento de produtos ou serviços de maneira contínua objetivando atrair usuários com benefícios adicionais que poderão ser convertidos em usuários pagantes

- Aberto: Permite que a organização capture valor a partir da colaboração em massa de parceiros.

8.4 Avaliação de investimentos, governança e compliance

8.4.1 Avaliação de investimentos em TI

O investimento agregado em TI passa a ser percebido como um portfólio composto de programas e projetos

Quaisquer que sejam os investimentos em TIs, estes devem acontecer sempre em três esferas distintas (Turban et al. (2010))

- Hardware

- Software

- Pessoas

Segundo o entendimento de Ross e Beath (2002), podemos categorizar os investimentos em TI em quatro tipos distintos:

Melhoria de processos: Aplicações da TI com uma natureza mais operacional focado na mecanização/racionalização de processos, sendo mais fácil de ser alcançado, Venkatraman (1994)

Experimentos: Oportunidades de resultados de longo prazo e naturalmente mais estratégicos e complexo, Venkatraman (1994)

Renovação: Investimentos na manutenção de hardware, software, redes e servidores para evitar a sua obsolescência, Ross e Beath (2002)

Transformação: Aplicado a modelos de negócios disruptivos com muitos participantes, que precisam de acesso rápido em tempo real às informações (STOLTERMAN; FORS, 2004; WESTERMAN et al., 2011)

Investimentos em TI

O ITGI no seu framework de governança denominado Val IT®, procura elucidar desafios típicos ao lidar com investimentos em TI (ITGI, 2008)

- Problemas de entrega das capacidades técnicas desejadas

- Limitado entendimento dos gastos em TI

- Abdicação do poder decisório dos executivos do negócio

- Fraco alinhamento entre TI e negócio

- Questionamento acerca do real valor da TI para o negócio

- Impactos para o negócio com investimento em TI mal sucedidos.

Correia Neto e Leite (2015) recomendam um roteiro com algumas perguntas orientativas que, somadas às análises tradicionais de natureza quantitativa:

Diversas publicações especializadas na área de TI identificam regularmente as prioridades dos CIOs, entre as quais destacamos a do Gartner

- Infraestrutura e data Center

- Business intelligence e analytics

- Cloud

- ERP

- Redes, voz e comunicação

- Digitalização e digital marketing

- Segurança

- Mobilidade

- Aplicações específicas da indústria

- CRM

- Modernização de sistemas legados

8.4.2 Governança em TI e compliance

A governança em TI deve ser entendida como um desdobramento natural da governança corporativa (IBGC, 2015, p. 20). O grande norteador de boa parte das referências em termos de governança de TI deriva-se de três vetores representados

- Adoção de frameworks de governança de TI

8.4.2.1 Modelos de governança – frameworks

- Foco em serviços, processos e controles

- ITIL Information Technology Infra-Structure Library: Apresenta as melhores práticas quando da oferta de serviços de TI e enfoca o ciclo de vida de um serviço de TI e define processos específicos para a gestão do ambiente de serviços de TI.

Está organizado nos processos:

- Estratégia de serviços

- Design de serviços

- design de serviços

- transição dos serviços

- operação dos serviços

- melhoria contínua dos serviços

- Cobit: Define processose indicadores que caracterizam um a boa gestão de TI, muito utilizado por consultorias, Inclui processos para controle da geração de valor da TI para a organização e é naturalmente integradoao Val IT® e ao Risk IT®

Os princípios do Cobit são (ITGI, 2012):

- Corresponder às expectativas dos stakeholders

- Abranger a organização em todos os seus aspectos

- Aplicar um único framework de forma integrada

- Habilitar uma abordagem holística

- Diferenciar a governança da gestão

Os controles previstos pelo Cobit® para pavimentar o alinhamento da TI como negócio agem em quatro domínios (LUNARDI et al., 2014):

- Planejamento e organização

- Aquisição e implementação

- Entrega e suporte do serviço

- Monitoramento

- BPM CBOK Business Process Management Commom Book of Knowledge: Estrutura-se em torno de áreas de conhecimento que tratam de explorar a modelagem de processos, chamada BPMN ou notação BPM, estabelecendo padrões comuns para a representação de SIs na interação destes com os processos de negócio

Exemplo de um worflow BPM:

- Foco em projetos

- PMBOK guide: Possibilita que as organizações desenvolvam as suas própriasmetodologias para gerenciar os seus projetos a partir do seu contexto, analisando de acordo com a sua realidade aspectos como custo, escopo, cronogramas, recursos, aquisições, riscos e stakeholders.

Metodologias híbridas: O PMBOK está cada vez mais sendo integrado aos métodos ágeis contidas no Scrum que permitam transitar entre a desordem costumeira nas fases iniciais dos projetos, até estágios mais gerenciáveis de preceitos do PRINCE2 Snowden e Boone (2007) e PMI (PMI, 2017, p. 73)

- PRINCE2: Se estrutura em torno de sete processos, sete temas, sete princípios e considera também o ambiente no qual o projeto será desenvolvido, preconiza um business case e é mais enxutodo que o PMBOK Guide

- OMP3: Aborda a questão da maturidade em gerenciamento de projetos sobre a perspectiva das dimensões ou dos meios PMI (2013)

- Foco em qualidade de software

- CMMI Capability Maturity Model: Referência amplamente utilizada em cenários distintos em que se deseja avaliar o grau de maturidade organizacional. Possuindo 5 níveis de maturidade em 22 áreas de processos.

- Discipline Agile Delivery: Pode ser percebido como um conector que interliga as muitas metodologias ágeis (Scrum, Kanban, XP, etc) e facilita o conceito de MVP. Estruturado por meio do seu ciclo de vida

- Foco em risco e valor para o negócio

- Risk IT: Prepara a organização para identificar, avaliar, planejare executaras respostas aos riscos inerentes ao uso da TI e possui visão pragmática da continuidade dos negócios e da recuperação de desastres (ITGI 2009) (SHEFFI; RICE JR., 2005), conceituado em três domínios:

- Governança de risco

- Avaliação do risco

- Resposta ao risco

- Val IT: Os domínios explorados pelo Val IT® se preocupam, portanto, em definir as perspectivas complementares da entrega de valor, gestão de portfólio e gestão de investimentos que podem ser percebidas por meio das múltiplas facetas do Val IT. Possui as perspectivas:

- Foco estratégico

- Foco no valor

- Foco na arquitetura

- Foco na entrega

- Foco integrado

- Togaf The Open Group Architecture Forum: Integra TI, estratégia, projetos e portfólio da organização, sendo, portanto, mais amplo e orientado a resultados, e visa melhorar a eficiência e eficácia do negócio por meio da sua transformação, usando a arquitetura corporativa para a criação de novas capacidades organizacionais.

Estabelece níveis estruturais distintos, criados por meio de um processo iterativo denominado Architecture Development Method (ADM) composto de oito fases.

- Níveis estruturais:

- arquitetura de negócios

- arquitetura de dados e de aplicação

- arquitetura de tecnologias

- Fases:

8.4.3 Compliance

Diz respeito às normas ou aos procedimentos que objetivam a identificação, a prevençãoe o combate a fraudes, promovendo assim um comportamento ético e determinados padrões de conduta nas atividades conduzidas pelas organizações.

- Riscos de compliance:

Principais marcos regulatórios:

- FCPA Foreign Corrupt Practices Act (EUA, 1977): Responsabilização objetiva dos executivos em atos de corrupção para obtenção de vantagem indevida

- Sarbannes-Oxley (EUA, 2002): A infraestrutura de TI deve dispor de controlese permitir a emissão de relatórios financeiros confiáveise auditáveis e acesso, em tempo real,aos dadosde toda a operação do negócio

- UKBA UK Bribery Act (Reino Unido, 2010): Inclusão das esferas pública e privada (mesmo em outros países) e consideração de toda a cadeia produtiva e dos seus SIs

- Lei Anticorrupção (Brasil, 2013): Responsabilização nas esferas administrativa, cível e penal e rastreabilidade das informações em SIs e por toda a cadeia produtiva